Warnung: Fälschungen bei signierten PDF möglich (22.07.2020) PDF-Signaturprüfung kann ausgehebelt werden - Bitte Updaten!

Bei zahlreichen PDF-Programmen kann die PDF-interne Signaturprüfung umgangen werden. Dadurch kann ein Angreifer manipulierte PDF-Dokumente erstellen, die einen ganz anderen Inhalt anzeigen als der, der signiert worden ist.

Nutzende können dies nicht erkennen.

Abhilfe: bitte spielen Sie ein Update auf die jeweils neueste Version ihrer zum Anzeigen von PDF-Dokumenten Software ein.

Eine Liste der betroffenen Software finden Sie unter https://pdf-insecurity.org/signature-shadow/evaluation_2020.html und am Ende dieses Beitrags.

Digital unterschriebene PDFs sollen nachträglich nicht mehr manipulierbar sein, ohne dass die Signaturprüfung der PDF-Software die Änderungen bemerkt und meldet. Genaus dieser Mechanismus kann mit dem sogenannten “Shadow”-Angriff umgangen werden.

Heise Security schreibt dazu in https://www.heise.de/news/Shadow-Attacks-Forscher-hebeln-PDF-Signaturpruefung-erneut-aus-4849183.html

Schattenhafte Extra-Layer

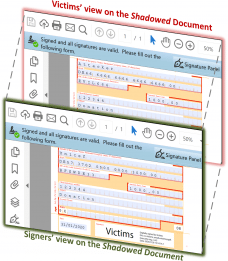

Im Zuge von Shadow Attacks wird dem Signierenden im ersten Schritt (“Vorbereitung”) ein mit versteckten Inhalten präpariertes, jedoch völlig normal erscheinendes PDF-Dokument – etwa eine Rechnung oder ein Vertrag – zum Unterschreiben vorgelegt. Im zweiten Schritt (“Manipulation”) macht der Angreifer die Inhalte wieder sichtbar, ohne dass die Signaturprüfung dies als unerlaubte oder gefährliche Änderung einstuft.

Die Forscher unterscheiden drei Shadow Attack-“Angriffsklassen”:

- Hide: Unsichtbare werden hinter sichtbaren Elementen verborgen – etwa der Text “Sie sind gefeuert” hinter einer zu unterzeichnenden Beförderung.

- Replace: Hier werden nachträglich neue Elemente hinzugefügt, die die Überprüfungsmechanismen zwar als erlaubt/harmlos einstufen, die aber Auswirkungen auf die Darstellung haben. Als Beispiel nennen die Forscher selbst definierte Schriftarten mit vertauschten Buchstaben und/oder Zahlen.

- Hide-and-Replace: Ein vollständiges, im ersten Dokument verstecktes zweites Dokument ersetzt den Inhalt des ersten.

Technische Details zu den Angriffsklassen, einen detaillierten Vulnerability Report sowie Proof-of-Concept-Code finden Interessierte auf der von den Forschern veröffentlichten Website pdf-insecurity.org:

- Attacks on PDF Signatures (Beschreibung der Angriffsklassen) (externer Link)

- Vulnerability Report und PoC-Code (externer Link)

Den Schwachstellen wurden die CVE-Nummern CVE-2020-9592 und CVE-2020-9596 zugewiesen.

Betroffene Produkte

Von 28 getesteteen Produkten waren 15 zum Zeitpunkt eines Tests durch die Ruhr-Uni Bochum angreifbar: https://pdf-insecurity.org/signature-shadow/evaluation_2020.html

Bitte schauen Sie auf dieser Liste nach, ob ihr Produkt betroffen iost und auch, ob es bereits Updates gibt.

Stand 17.07.2020:

bereits verfügbare abgesicherte Software-Versionen :

- Adobe DC (Mac + Win): 2020.006.20042,

- Adobe 2017 (Mac + Win): 2017.011.30166 und

- Adobe 2015 (Mac + Win): 2015.006.30518

(–> jeweils gefixt im Mai 2020, siehe Bulletin APSB20-24)

- LibreOffice v6.2+ (6.2 erschien im Februar 2019)

- Foxit PDF und Foxit PhantomPDF (Win) 9.7.2+ (erschienen im April 2020)

- Foxit PDF und Foxit PhantomPDF (Mac) 4.0+

- SodaPDF v12+

Die Hinweise der Forscher erhalten, aber noch nicht reagiert haben folgende Firmen:

- Kofax (PowerPDF)

- Master PDF Editor

- Nitro

- PDF-XChange

Von folgenden Unternehmen haben die Forscher trotz mehrfacher Kontaktversuche keine Antwort erhalten:

- eXpert / ExpertReader

- pdfforge GmbH PDF Architect

- PDF Editor

- PDFelement

- Perfect