Hintergrund (technisch/lang): Malware-Kampagnen Sommer 2020: “QakBot”, “Valak” und “Gozi/Ursnif” Hintergrund-Informationen vom Bundesamt für Sicherheit in der Informationstechnik (BSI)

Wie auch bereits letztes Jahr treten – derzeit gehäuft – deutschsprachige Schadprogramm-Spam-E-Mails auf, die zuvor ausgespähte E-Mail-Inhalte verwenden. Besonders häufig werden statt “Emotet” derzeit die Schaprogramme “QakBot”, “Valak” und “Gozi/Ursnif” verteilt.

QakBot

“QakBot” (auch bekannt als “Pinkslipbot”, “Qbot”, “”Quakbot) ist ein seit 2007 im Umlauf befindlicher Trojaner mit Fokus auf den Informationsdiebstahl im Cybercrime-Kontext.

Neben Zugangsdaten für Webseiten, die sich finanziell weiter verwerten lassen (z. B. Zugangsdaten für Online-Banking, soziale Netzwerke etc.) befinden sich darunter auch E-Mail-Inhalte des infizierten Systems (

Malpedia: QakBot https://malpedia.caad.fkie.fraunhofer.de/details/win.qakbot , Qakbot Resurges: Spreads through VBS Files https://www.trendmicro.com/vinfo/us/security/news/cybercrime-and-digital-threats/qakbot-resurges-spreads-through-vbs-files ).

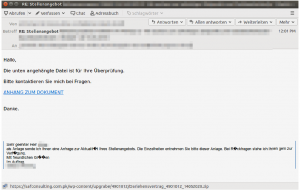

Die Spam-E-Mails zur Verbreitung von QakBot sind so aufgebaut, dass in der E-Mail über einen Hyperlink auf ein Dokument hingewiesen wird. In den E-Mails der letzten Wochen lautet in deutschsprachigen E-Mails der Link-Text “ANHANG ZUM DOKUMENT“.

Der Link verweist auf eine ZIP-Datei, die von den Akteuren zum Download auf einer kompromittierten Website abgelegt wurde. Die ZIP-Datei enthält wiederum eine Visual Basic Script (VBS) Datei.

Die Dateinamen der ZIP-Dateien lauteten im Mai/Juni 2020 z. B.:

- LYNX_<ZufälligeZeichenfolge>.zip

- NBAR_<Zufällige-Nr.>_<Zufällige-Nr.>|<Datum>.zip

- NBSA_<Zufällige-Nr.>_<Zufällige-Nr.>|<Datum>.zip

- DQOR_<Zufällige-Nr.>_<Zufällige-Nr.>|<Datum>.zip

- Darlehensvertrag_<Zufällige-Nr.>_<Zufällige-Nr.>|<Datum>.zip

- Aufhebung_<Zufällige-Nr.>_<Zufällige-Nr.>|<Datum>.zip

- StockPurchaseAgreement_<Zufällige-Nr.>_<Zufällige-Nr.>|<Datum>.zip

- Kaufvertrag_<Zufällige-Nr.>_<Zufällige-Nr.>|<Datum>.zip

- LoanAgreement_<Zufällige-Nr.>_<Zufällige-Nr.>|<Datum>.zip

- EmploymentVerification_<Zufällige-Nr.>_<Zufällige-Nr.>|<Datum>.zip

- ServiceContractAgreement_<Zufällige-Nr.>_<Zufällige-Nr.>|<Datum>.zip

- <Zufällige-alphanumerischeZeichen>.zip

Die 30 bis 40 MB große VBS-Datei lädt wiederum den QakBot-Trojaner nach. Aktuell wird dabei die ausführbare EXE-Datei in der Download-URL als PNG-Datei getarnt, z. B.:

Die 30 bis 40 MB große VBS-Datei lädt wiederum den QakBot-Trojaner nach. Aktuell wird dabei die ausführbare EXE-Datei in der Download-URL als PNG-Datei getarnt, z. B.:

http|https://<Download-URL>/<oftmalsIdentischeZiffern>.png

In den aktuellen Schadprogramm-Spam-Wellen haben die QakBot-Akteure den Modus Operandi von dem Emotet-Trojaner kopiert. Hierbei werden zuvor ausgespähte E-Mail-Inhalte inkl. Betreff und Verteileradressen für die Schadprogramm-Spam-Kampagnen verwendet, um die E-Mails authentischer wirken zu lassen, gezielter zu adressieren und damit eine höhere Quote für erfolgreiche Infizierungen zu erlangen.

Der Versand der Spam-E-Mails zur Verbreitung von QakBot erfolgt wie bei Emotet über zuvor kompromittierte E-Mail-Konten. Über eine Download-Komponente in QakBot lassen sich weitere Schadprogramme nachladen.

In jüngsten Fällen wurde bekannt, dass die QakBot-Akteure insbesondere mit der seit März 2020 beobachteten ProLock-Ransomware kooperieren (ProLock Ransomware teams up with QakBot trojan for network access https://www.bleepingcomputer.com/news/security/prolock-ransomware-teams-up-with-qakbot-trojan-for-network-access/ ). Die ProLock-Akteure sind wie weitere Ransomware-Gruppierungen dazu übergegangen, Daten vor der Verschlüsselung zu exfiltrieren. Die ProLock-Ransomware nutzt etwa das “Rclone”-Upload-Programm für die Exfiltration der Daten zu Cloud-Dienstleistern (ATT&CKing ProLock Ransomware https://www.group-ib.com/blog/prolock ). Damit haben die ProLock-Akteure einen weiteren Erpressungshebel bzw. eine Schädigungsmöglichkeit, falls die Betroffenen nicht auf die Lösegeldforderungen zur Entschlüsselung der mit ProLock verschlüsselten Dateien eingehen.

Valak und Gozi/Ursnif

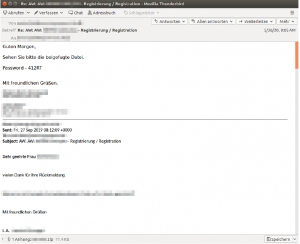

Die Schadprogramme “Valak” (Valak: More than Meets the Eye https://www.cybereason.com/blog/valak-more-than-meets-the-eye ) sowie “Gozi/Ursnif” (Malpedia: Gozi https://malpedia.caad.fkie.fraunhofer.de/details/win.gozi ) verwenden ebenfalls für die Verbreitung abgeflossene E-Mail-Kommunikation. Den E-Mails ist ein passwortgeschützter Anhang beigefügt, wobei das entsprechende Passwort in der E-Mail selbst steht. Hierdurch wir z. B. eine Sandbox-Erkennung erschwert.

Aktuelle Versionen von Valak versuchen von Microsoft Exchange Servern Daten wie Passwörter und Institutions-Zertifikate zu stehlen. Zusätzlich hat Valak die Möglichkeit weitere Schadsoftware nachzuladen.

Aktuelle Versionen von Valak versuchen von Microsoft Exchange Servern Daten wie Passwörter und Institutions-Zertifikate zu stehlen. Zusätzlich hat Valak die Möglichkeit weitere Schadsoftware nachzuladen.

Allgemein

Wie bei den Emotet-Wellen wird auch bei QakBot, Valak und Gozi/Ursnif tatsächlich stattgefundene Kommunikationso weiterverwendet, dass diese E-Mails sehr authentisch wirken. Die E-Mails enthalten Zitate legitimer vorausgegangener Kommunikation, der Betreff ist plausibel und es wird oftmals ein bekannter Absender vorgegeben.Trotzdem handelt es sich um breit gestreute Angriffskampagnen und nicht um gezielte Angriffe.

Die E-Mail-Inhalte müssen nicht zwingend im eigenen Netz abgeflossen sein. Dies kann auch bei E-Mail-Empfängern oder durch evtl. serverseitige oder lokale E-Mail-Weiterleitungen erfolgen.

Das BSI stellt das “Managementpapier Fortschrittliche Angriffe” in einer überarbeiteten Version auf der BSI Webseite (Ransomware: Bedrohungslage, Prävention & Reaktion https://www.bsi.bund.de/DE/Themen/Cyber-Sicherheit/Empfehlungen/Ransomware/Ransomware_node.html ) zur Verfügung. Es wurde um neue aktuelle Angriffselemente und Prognosen zur Entwicklung ergänzt.

Für DV-Koordinierende:

Das BSI stellt folgende Fragen zur Selbsteinschätzung zur Verfügung:

- Haben Sie die im BSI Dokument “Ransomware: Bedrohungslage, Prävention & Reaktion” empfohlenen Schutzmaßnahmen umgesetzt [BSI2019]?

- Sind Ihre MitarbeiterInnen über die aktuellen Schadprogramm-Spam-Wellen sensibilisiert, insbesondere exponierte Arbeitsplätze, die eine Vielzahl von E-Mails zwingend öffnen müssen (z. B. Support, Poststelle,Telefonzentrale, Personal- und Rechnungswesen)?

- Sind für den Fall einer Schadprogramminfektion die organisatorischen Punkte im BSI Dokument “Erste Hilfe beieinem schweren IT-Sicherheitsvorfall” vorbereitet [BSI2019]?

- Wird im Falle des nachgewiesenen internen Abflusses personenbezogener Daten, z. B. über zuvor ausgespähte E-Mail-Inhalte oder die vorgelagerte Exfiltrationsfunktion einer Ransomware, die zuständige Datenschutzbehörde gemäß DSGVO informiert?

- Wird für den Fall einer erfolgreichen internen Infektion die Einbindung der Strafverfolgungsbehörden in Betracht gezogen?

- Nutzen Sie öffentlich verfügbare Netzwerkindikatoren zur Erkennung von Infektionen, z. B. im Falle von QakBot[MaQ2020], [URh2020a], von Valak [Cyb2020] und Gozi/Ursnif [URh2020b], [URh2020c]?

Links

- [Ble2020] ProLock Ransomware teams up with QakBot trojan for network access https://www.bleepingcomputer.com/news/security/prolock-ransomware-teams-up-with-qakbot-trojan-for-network-access/

- [BSI2019] Ransomware: Bedrohungslage, Prävention & Reaktion https://www.bsi.bund.de/DE/Themen/Cyber-Sicherheit/Empfehlungen/Ransomware/Ransomware_node.html

- [Cyb2020] Valak: More than Meets the Eye https://www.cybereason.com/blog/valak-more-than-meets-the-eye

- [GrI2020] ATT&CKing ProLock Ransomware https://www.group-ib.com/blog/prolock

- [Map2020a] Malpedia: QakBot https://malpedia.caad.fkie.fraunhofer.de/details/win.qakbot

- [Map2020b] Malpedia: Gozi https://malpedia.caad.fkie.fraunhofer.de/details/win.gozi

- [MaQ2020] MalwareQuinn’s Pastebin https://pastebin.com/u/MalwareQuinn

- [TrM2020] Qakbot Resurges, Spreads through VBS Files https://www.trendmicro.com/vinfo/us/security/news/cybercrime-and-digital-threats/qakbot-resurges-spreads-through-vbs-files

- [URh2020a] URLhaus Database, Qak Bot https://urlhaus.abuse.ch/browse/tag/Qakbot/

- [URh2020b] URLhaus Database, Gozi https://urlhaus.abuse.ch/browse/tag/Gozi

- [URh2020c] URLhaus Database, Ursnif https://urlhaus.abuse.ch/browse/tag/ursnif